misc5

下载打开发现是一张后缀为png的图片

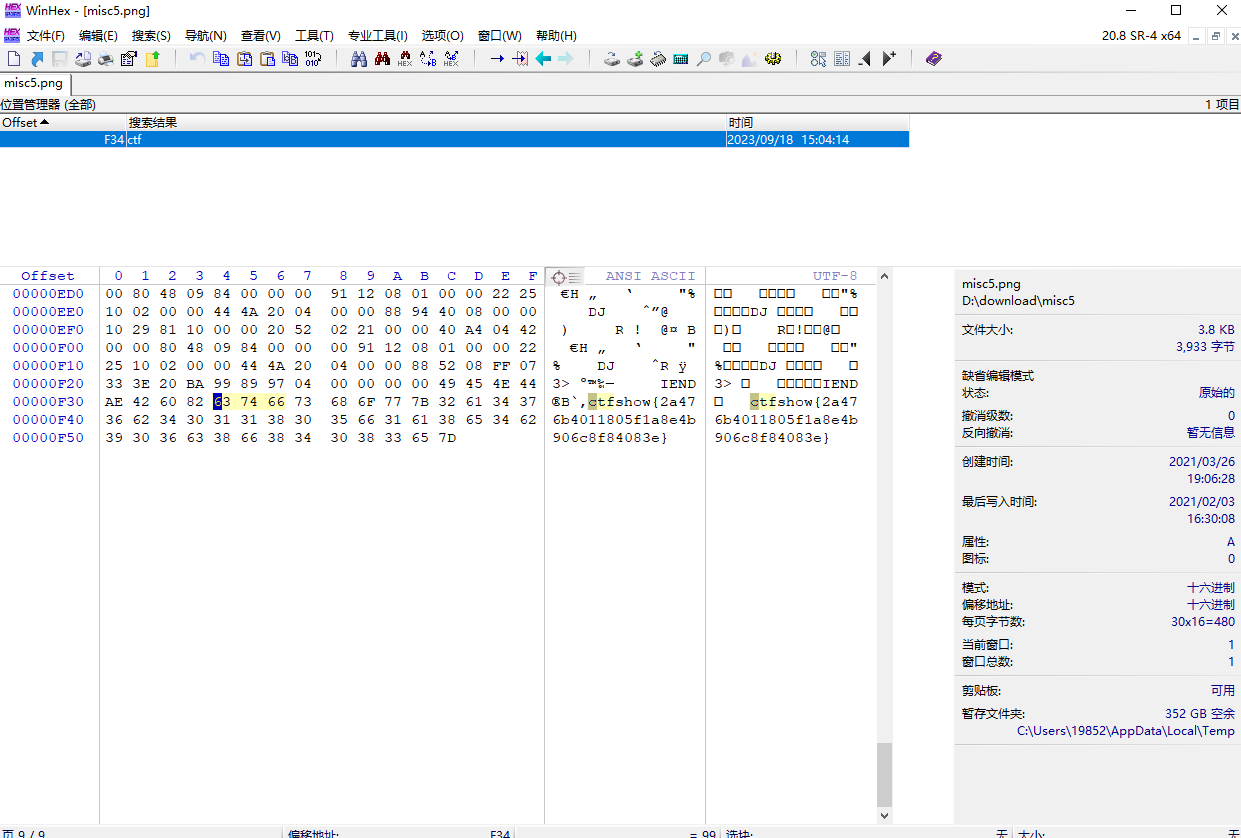

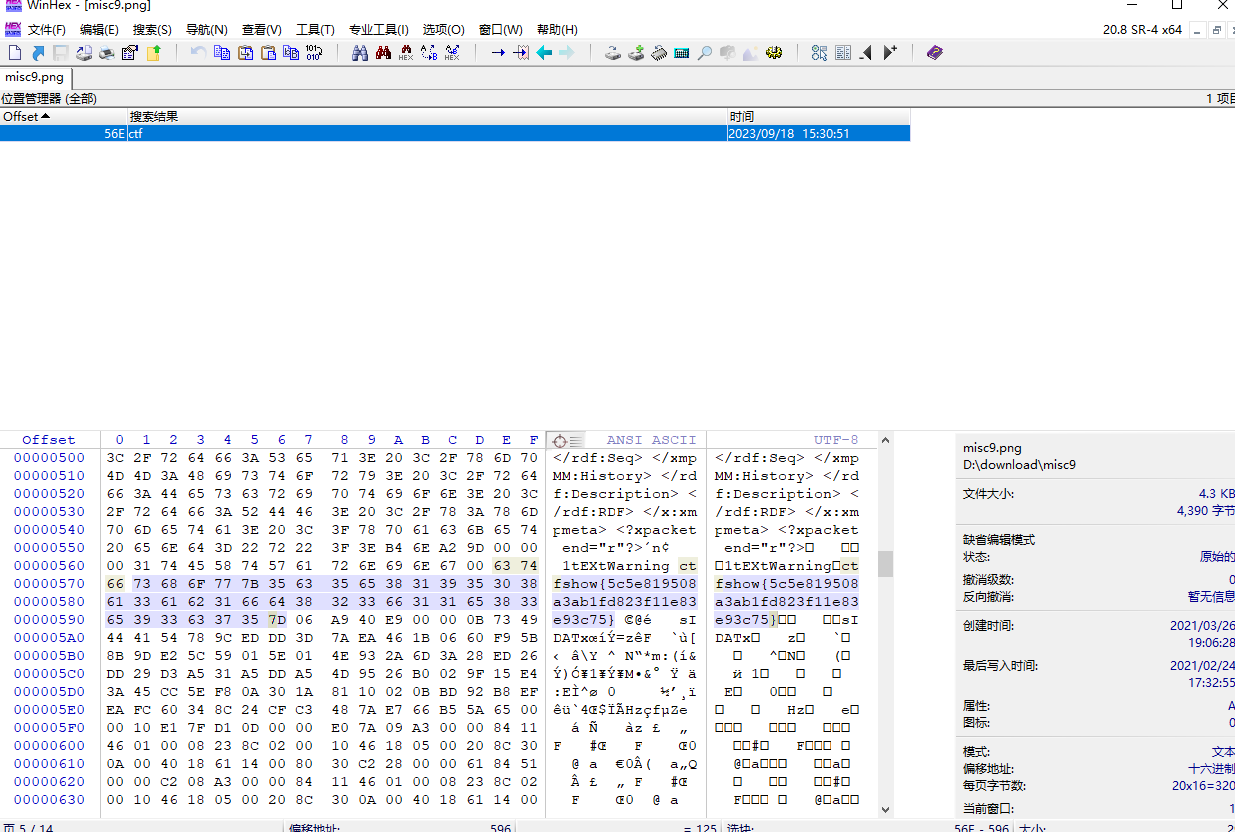

尝试用winhex打开搜索ctf

找到flag

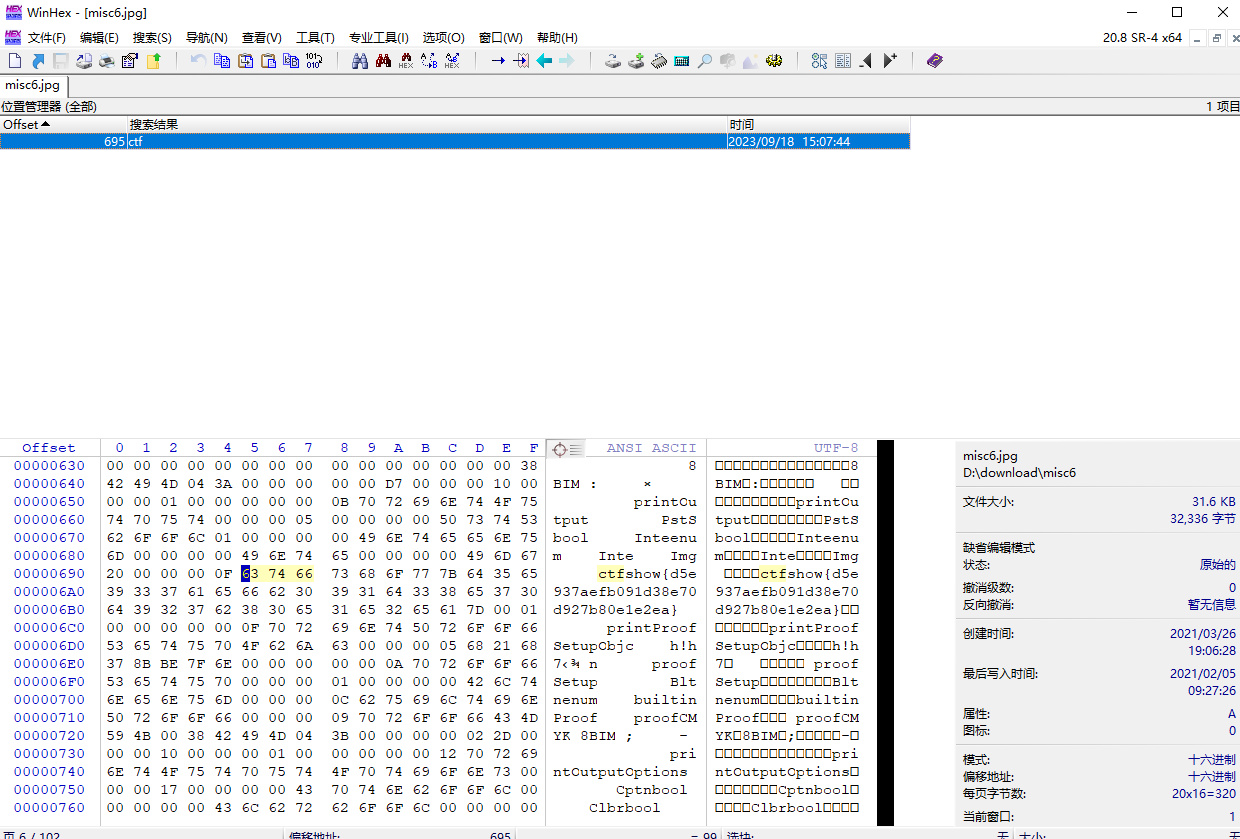

misc6

步骤同上

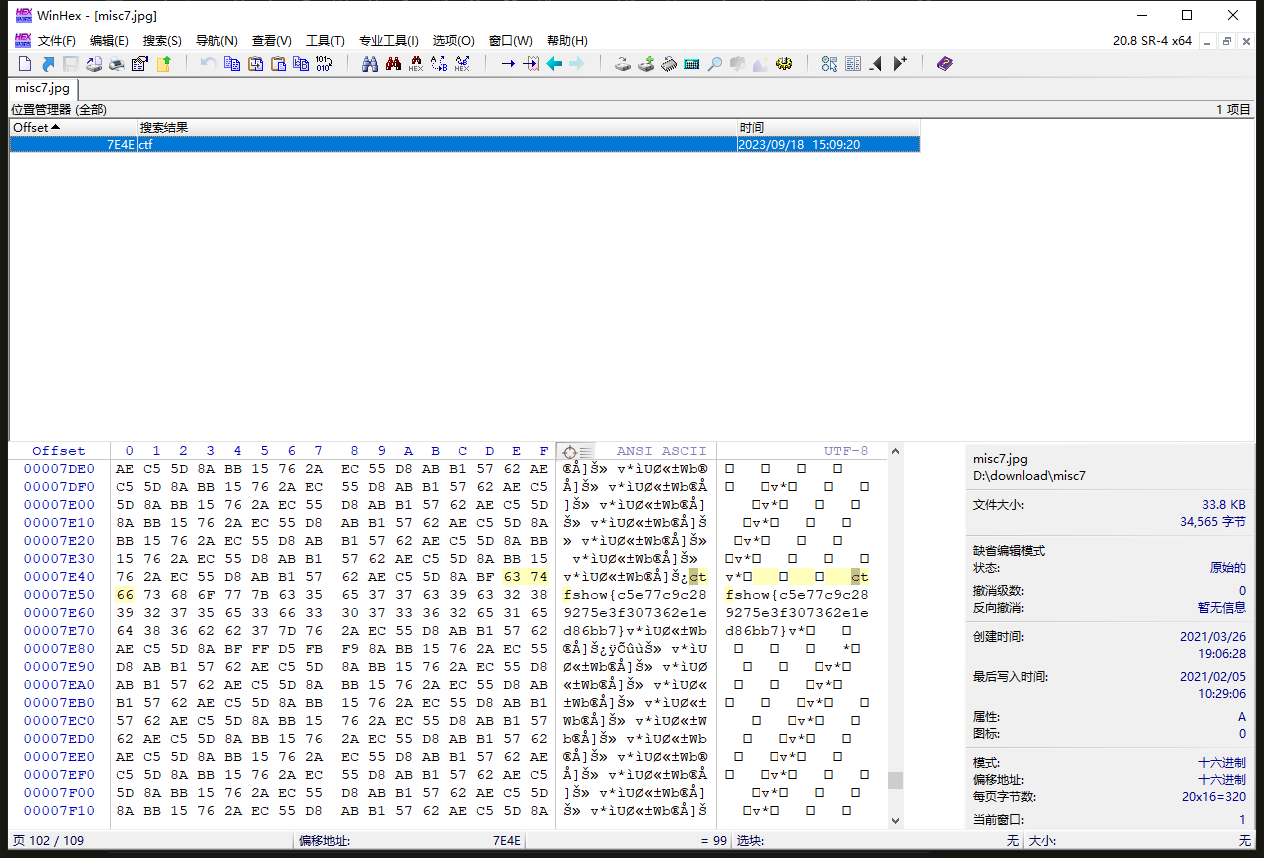

misc7

步骤同上

misc8

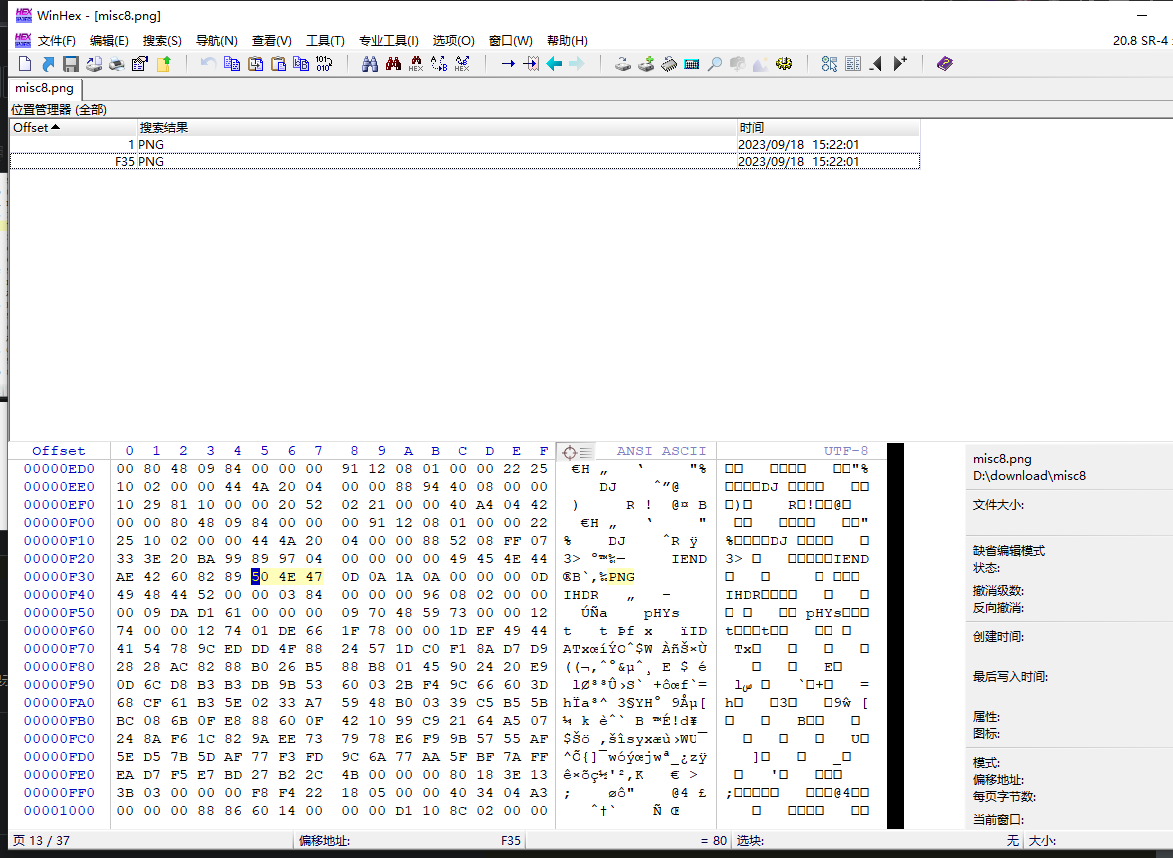

下载用winhex打开发现有两个PNG,说明隐写了一张图片

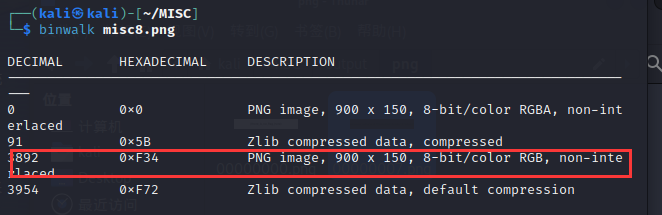

用kali中的binwalk发现有一张隐写的图片

用foremost提取隐写的图片

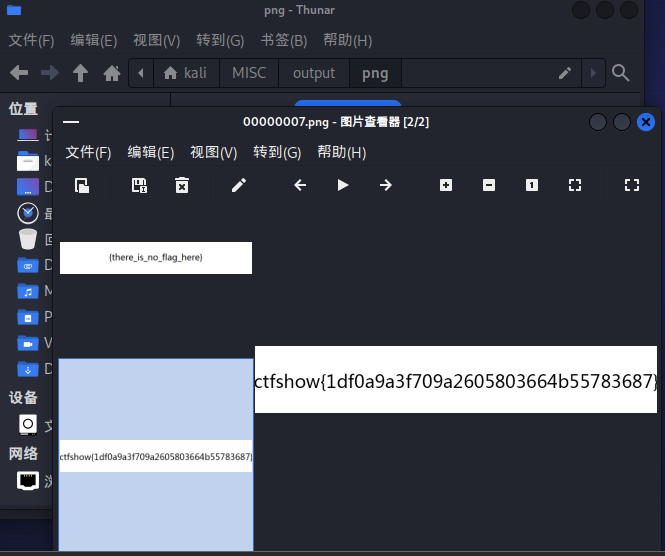

最后从output中发现flag

misc9

同第一题

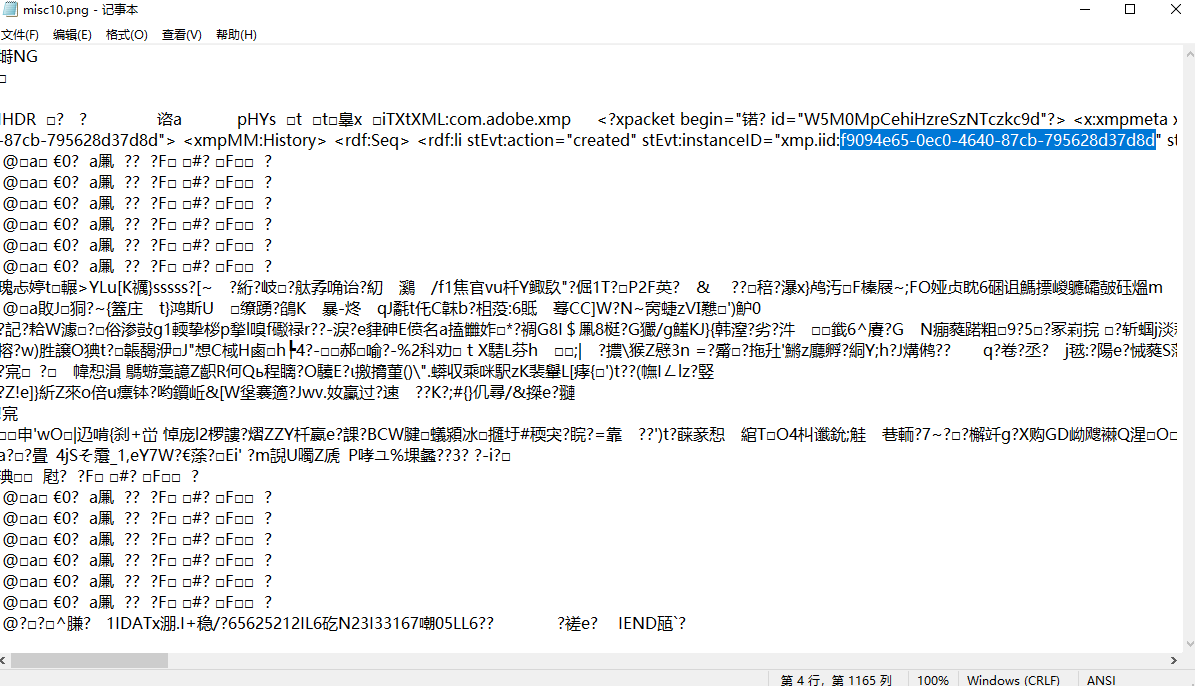

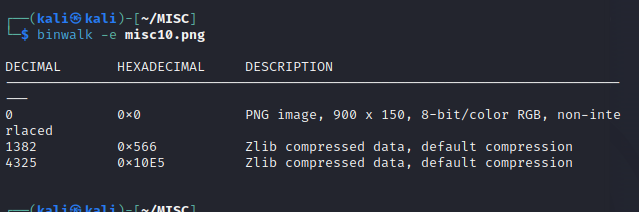

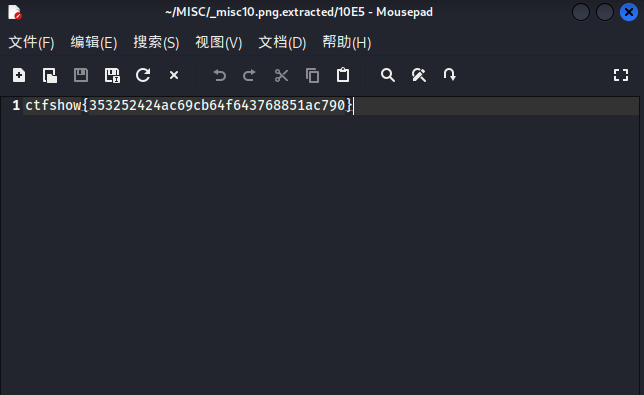

misc10

提示我们在图片数据里,我们用记事本打开图片,发现flag

提交发现不是flag,之后想到隐写,把图片丢进kali里用binwalk分离,得到flag

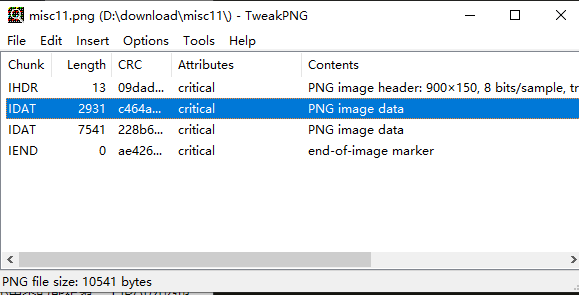

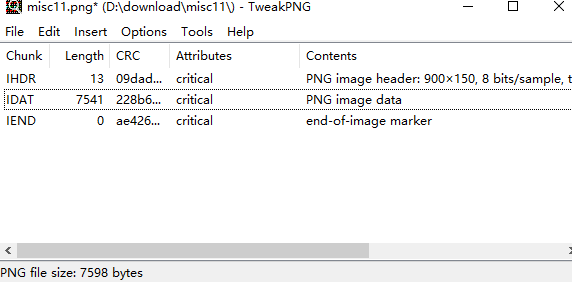

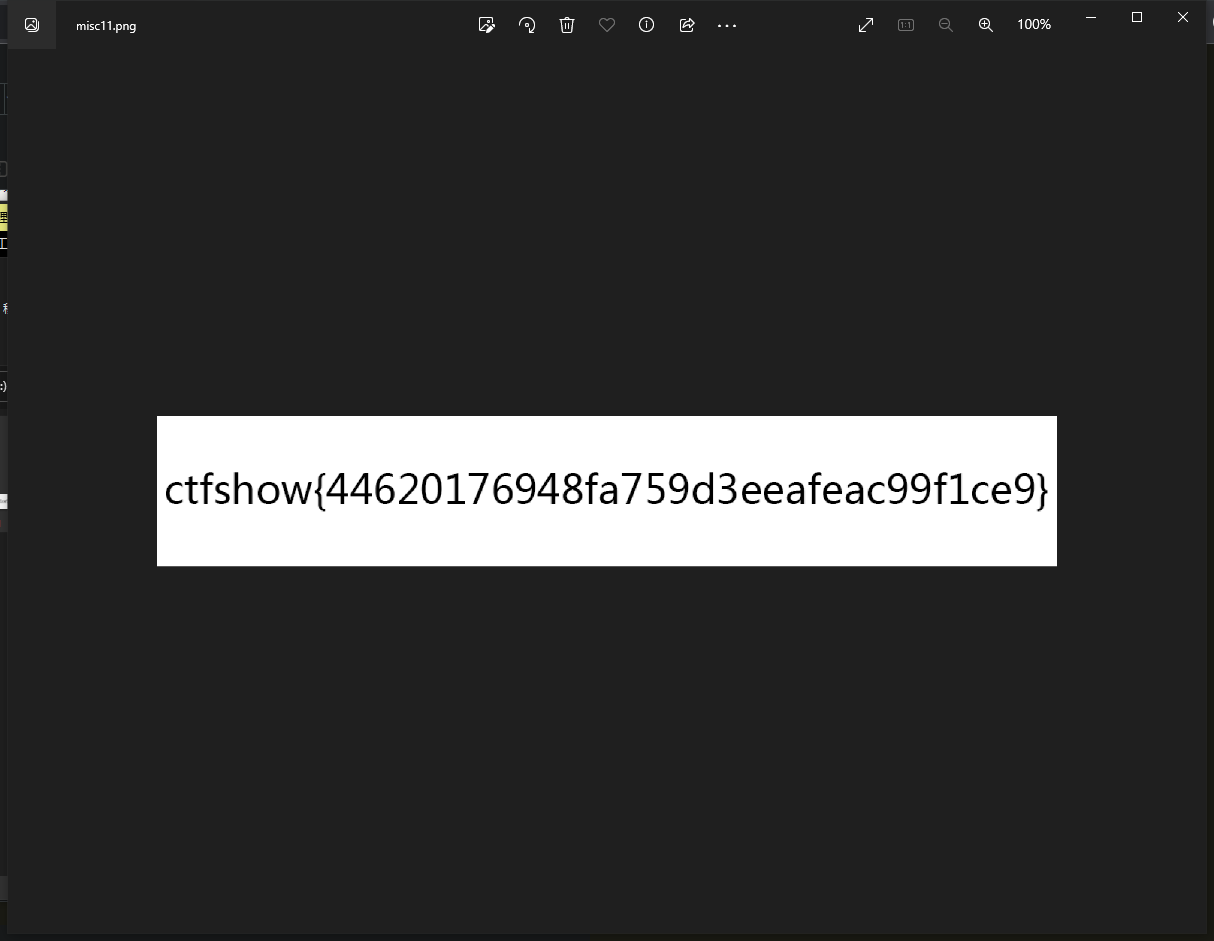

misc11

出题人意图:对图片特定数据块的考察 我们知道,png图片有四个重要的数据块,IHDR,PLTE,IDAT,IEND 本题考察的就是IDAT的数据块

通过tweakpng软件可以发现,IDAT数据块有两个,然而在图片解释器中只能解释第一个,所以显示出来的都是第一个IDAT所携带的内容 因此,删除第一个IDAT数据块即可(摘自ctfshow@splendor)

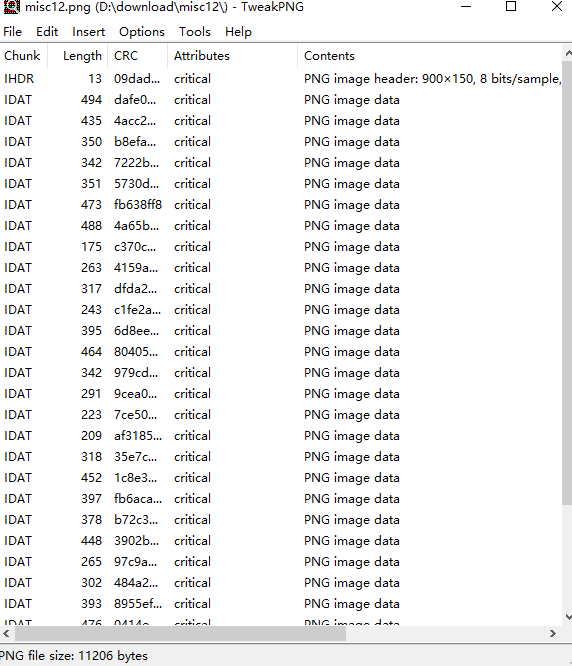

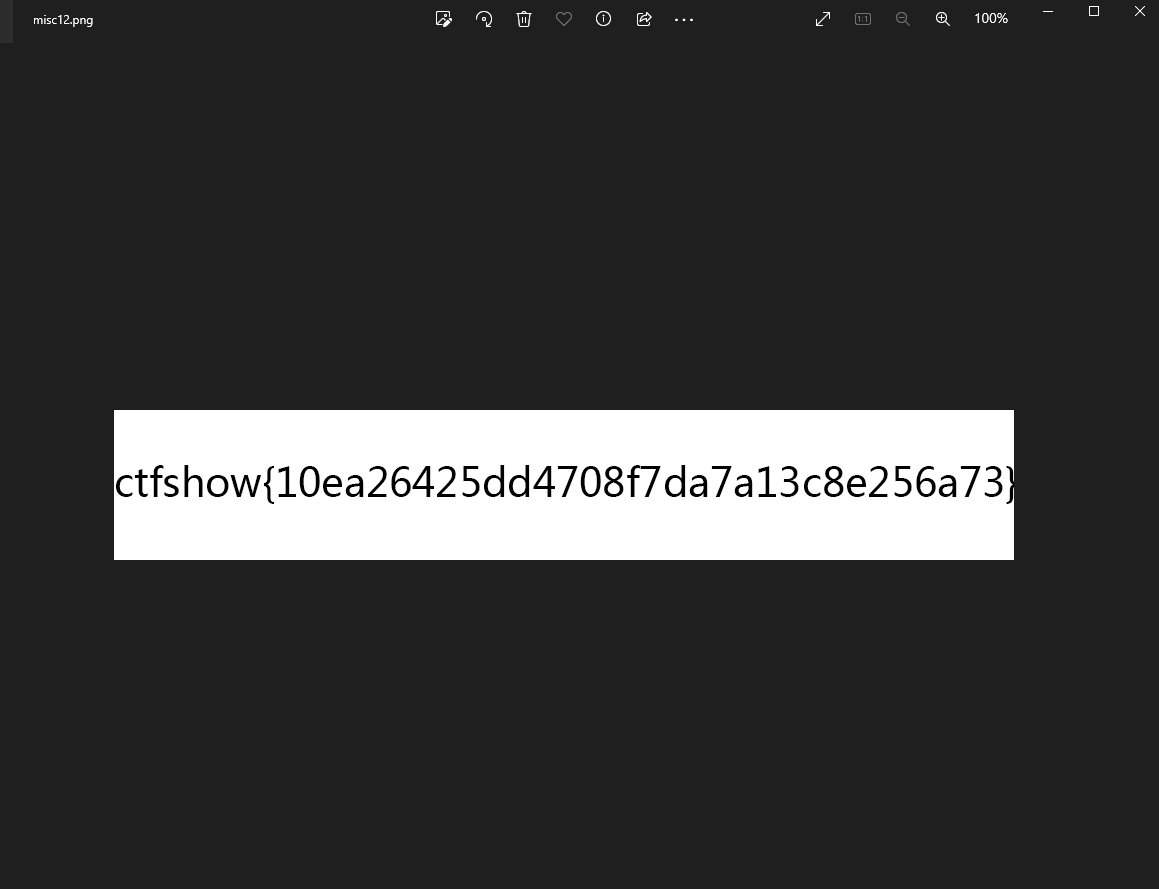

misc12

用tweakPNG查看有一万个IDAT,我们一个一个删除了试一试

发现当删除第八个的时候出现flag

9.misc13

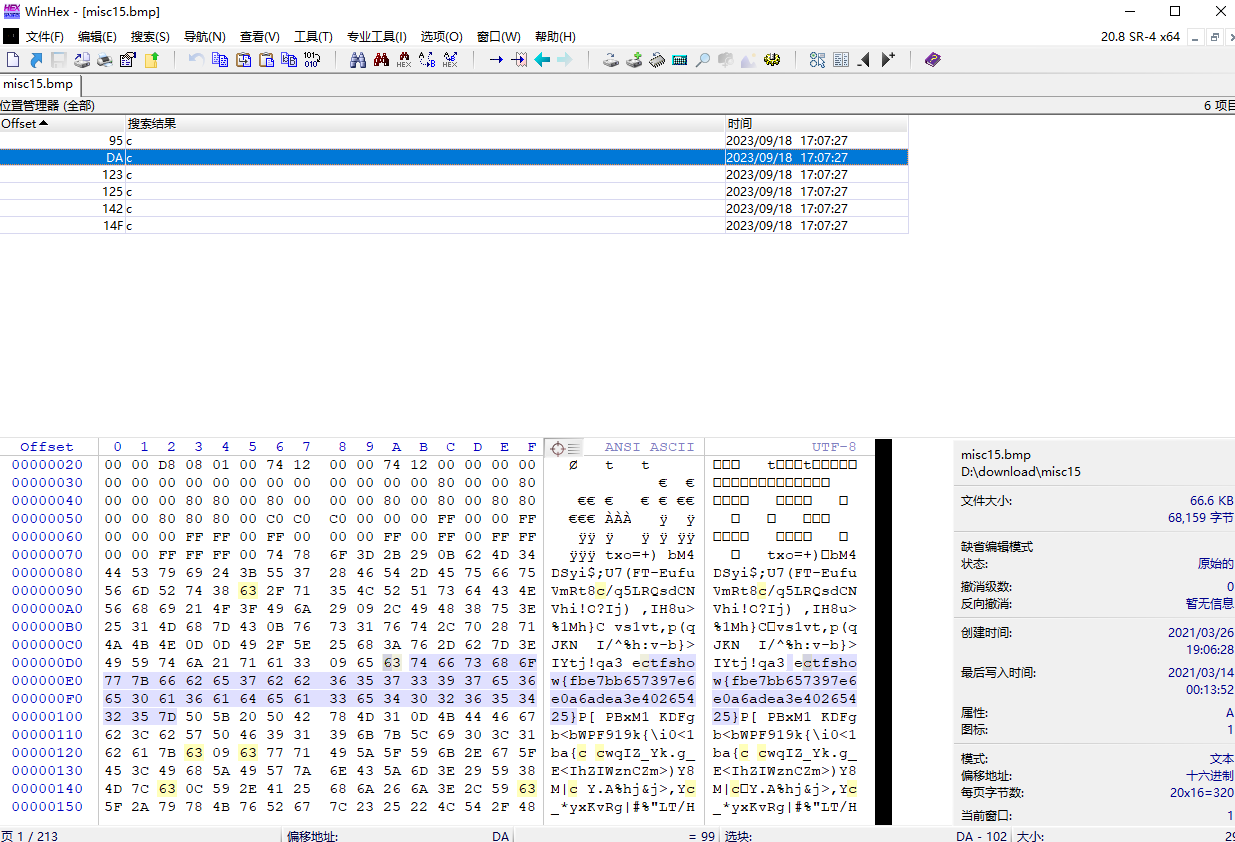

用winhex查c,发现flag就在其中,用脚本得出flag

a="631A74B96685738668AA6F4B77B07B216114655336A5655433346578612534DD38EF66AB35103195381F628237BA6545347C3254647E373A64E465F136FA66F5341E3107321D665438F1333239E9616C7D"

flag=""

for i in range(0,len(a),4):

hexStr=a[i:i+2]

flag+=chr(int("0x"+hexStr,16))

print(flag)10.misc14

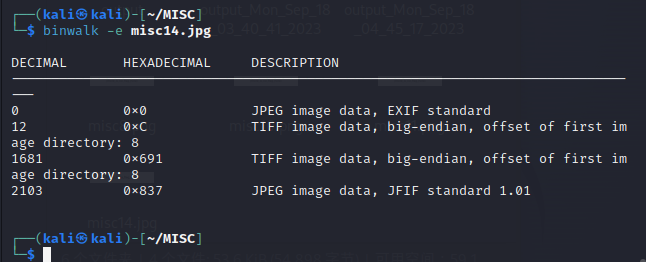

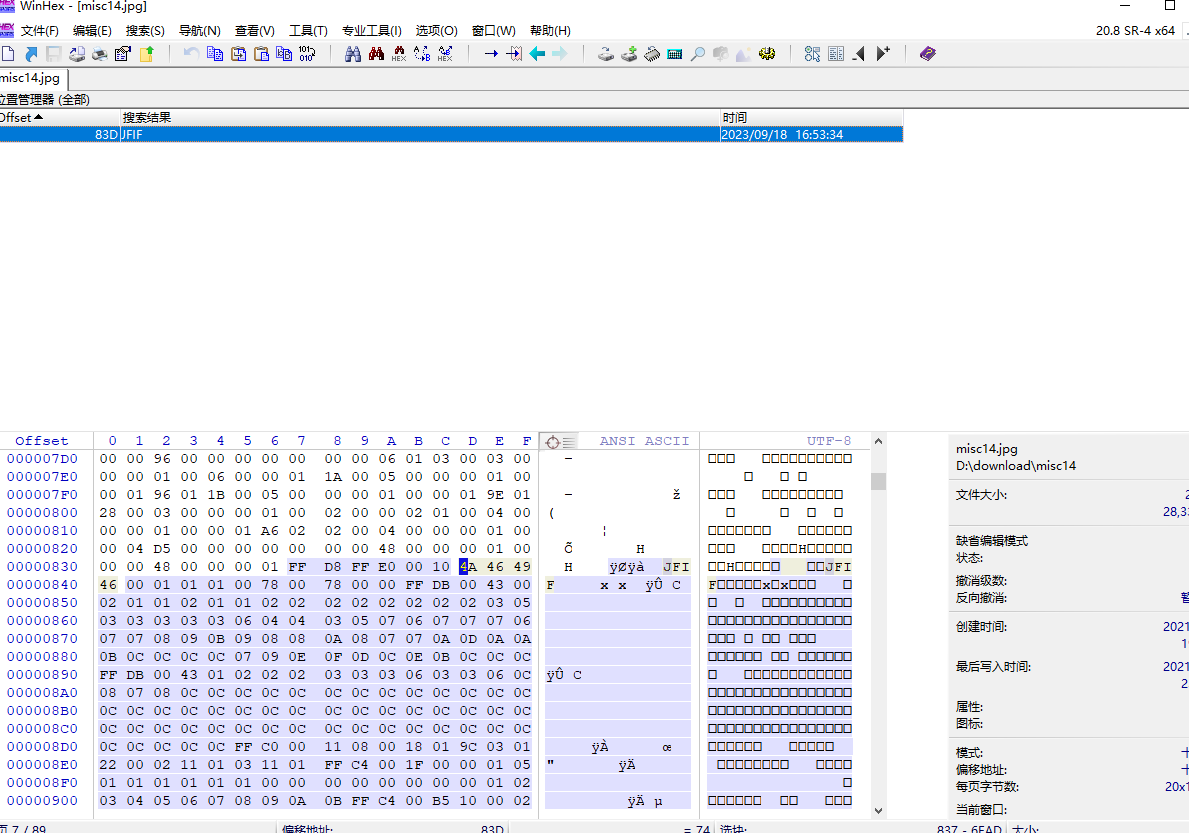

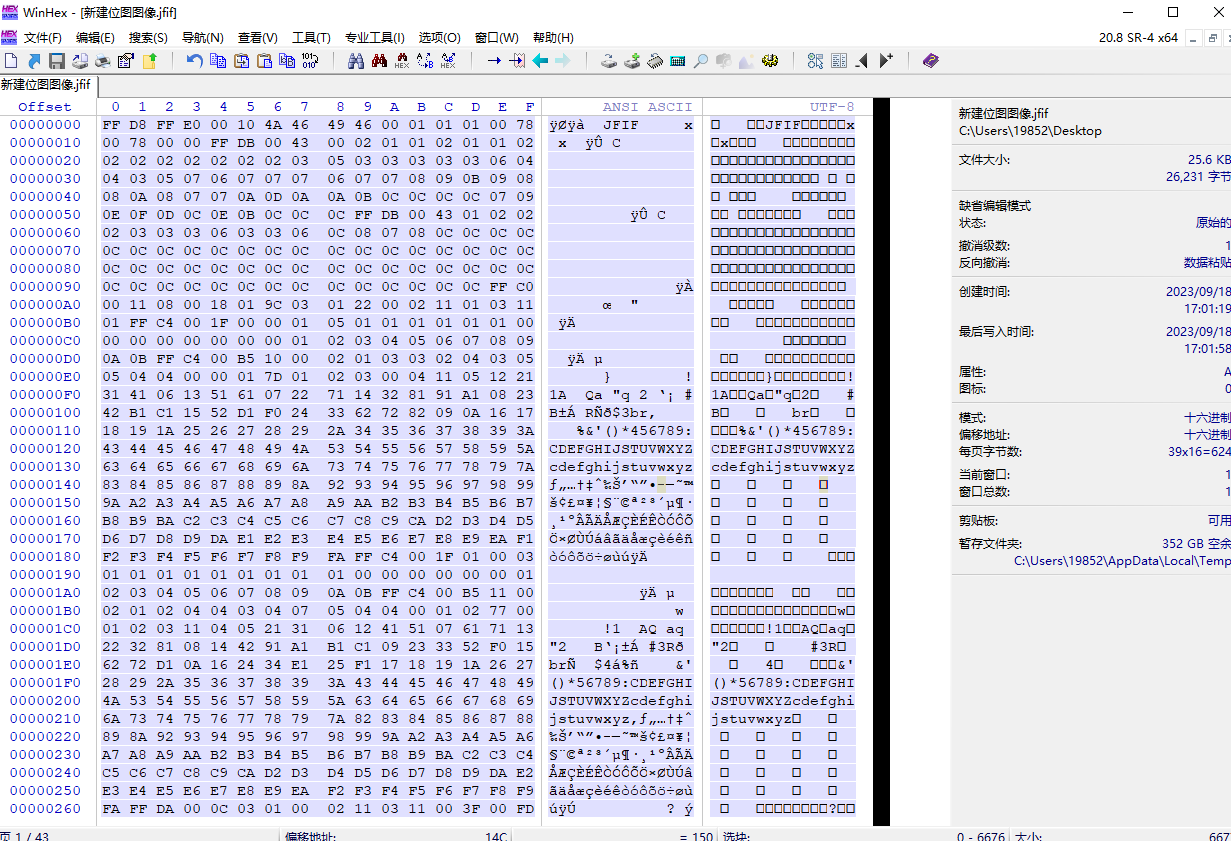

用binwalk发现有隐写,但是提取不了,那就手动提取

用winhex搜索JFIF,从FFD8复制到最后FFD9,建一个新的图片,保存,得到flag

11.misc15

用winhex打开搜索c,发现flag(这么简单)

12.misc16

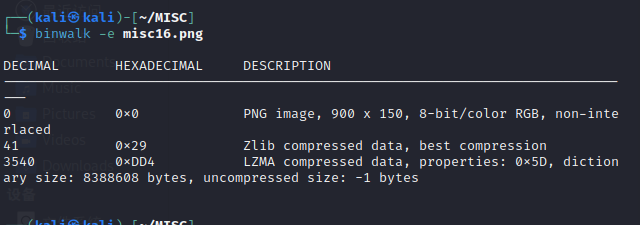

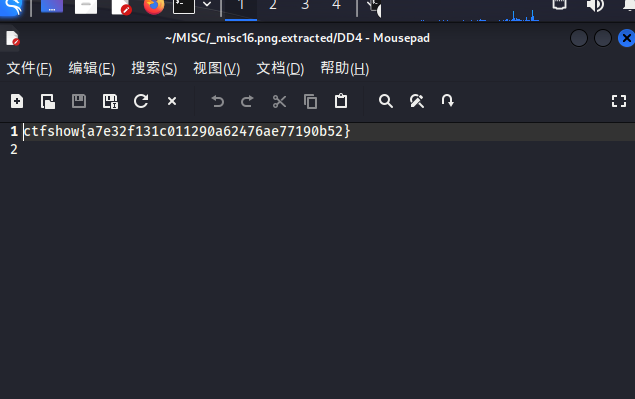

下载提示:flag在图片数据里,用binwalk分离,得到flag

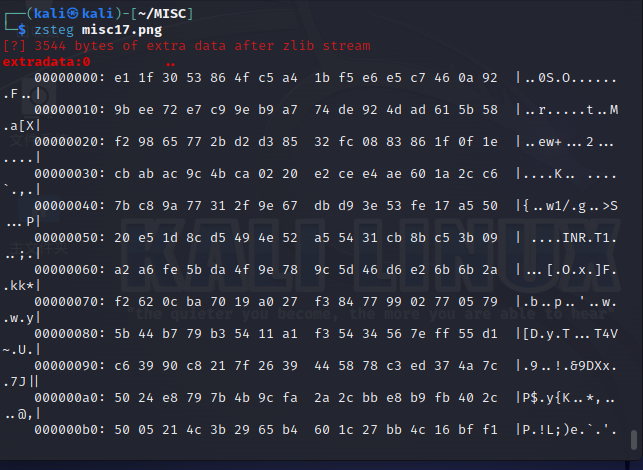

13.misc17

下载以为有隐写用binwalk梭哈,发现不行,需要用到一个工具zsteg

把数据提取到1.txt

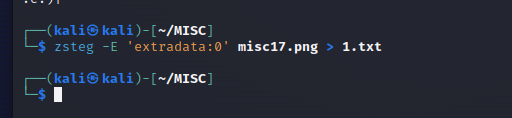

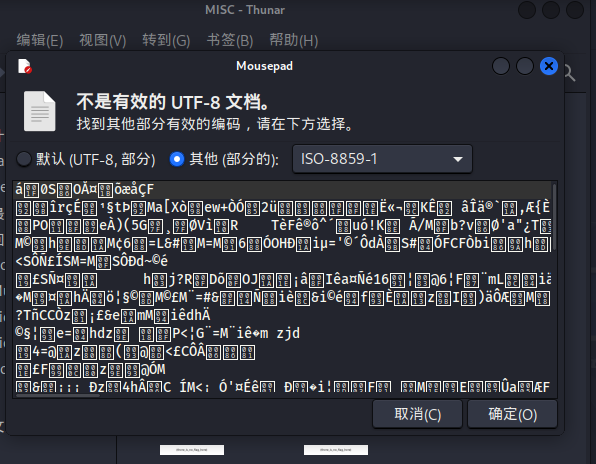

发现打开是乱码,这时候用binwalk分离,找到flag

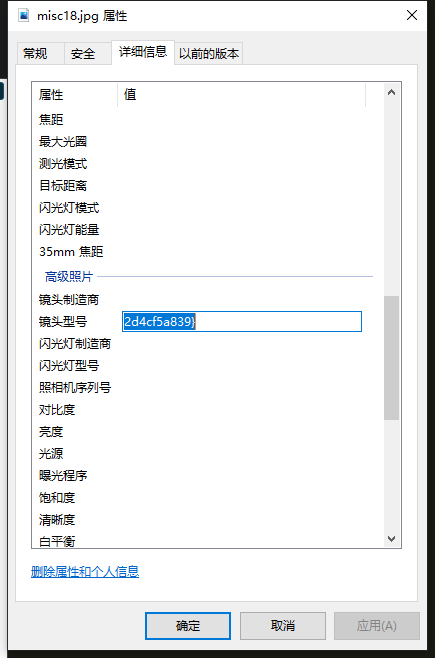

14.misc18

下载打开 提示flag在标题、作者、照相机和镜头型号里,我们直接打开照片的详细信息,可以看到flag

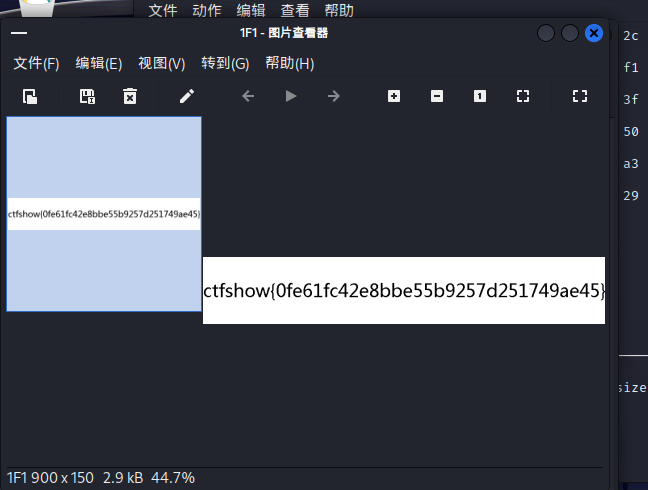

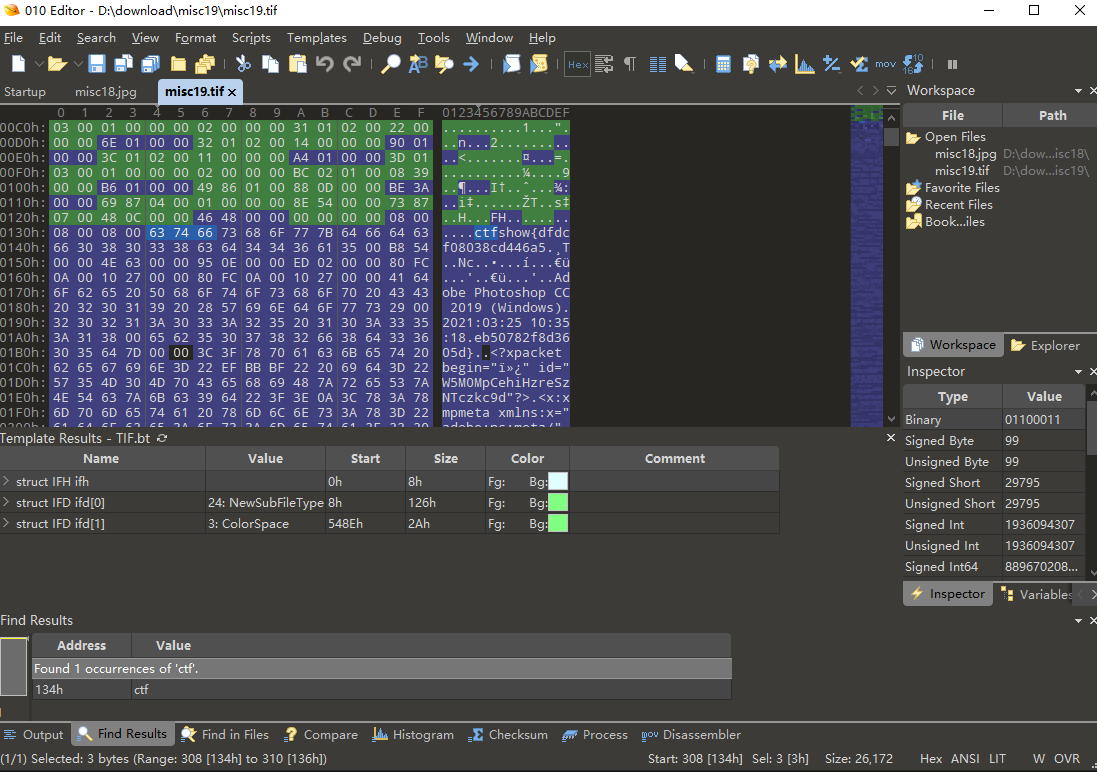

15.misc19

提示flag在主机上的文档名里,直接打开010editor搜索ctf,找到flag

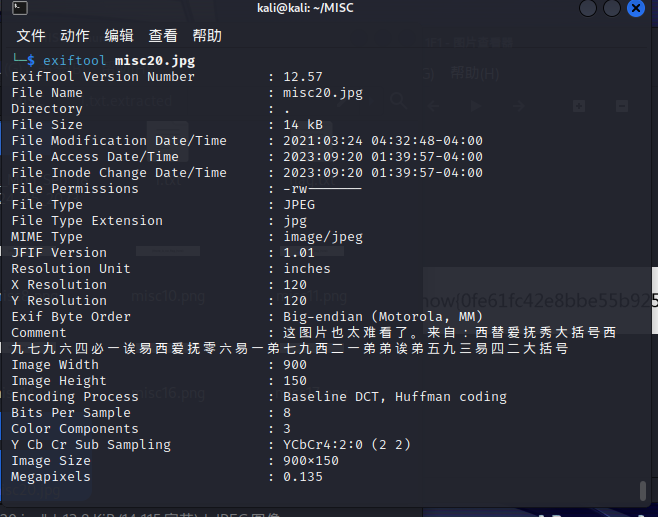

16.misc20

提示flag在评论里,我们用kali里的exiftool查看信息

看到comment很像flag,把这段话读出来即为flag

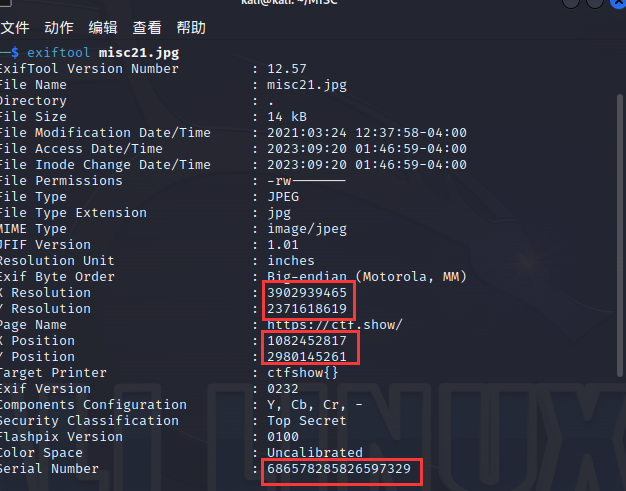

17.misc21

提示flag在序号里

先用exiftool查看信息,发现有几串数字可疑

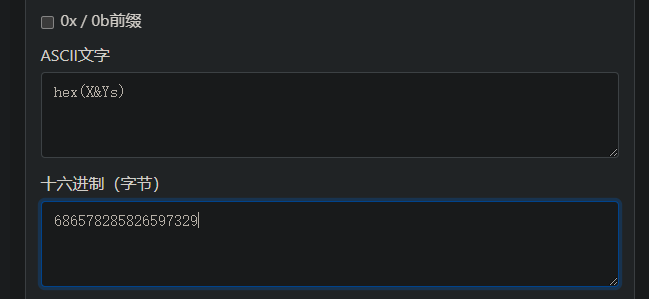

Serial Number即为序号,发现是十六进制的,可以转成文本格式

提示将X,Y进行hex,即为十进制转换成十六进制

把四串数字转换后得出flag

评论